嵌入式Linux系統中eBPF技術實現實時網絡流量監控

時間:2025-04-15 來源:華清遠見

嵌入式Linux系統中eBPF技術實現實時網絡流量監控

時間:2025-04-15 來源:華清遠見

引言:嵌入式網絡監控的挑戰與eBPF的崛起

在物聯網(IoT)和邊緣計算場景中,嵌入式設備需要實時監控網絡流量以保障安全性、優化性能或滿足合規性需求。然而,傳統基于用戶空間的抓包工具(如tcpdump)存在性能開銷大、靈活性不足的問題,而內核模塊開發則面臨兼容性差和穩定性風險。近年來,**eBPF(Extended Berkeley Packet Filter)**技術憑借其安全、高效、可編程的特性,成為嵌入式Linux系統實現實時網絡監控的理想選擇。

一、eBPF技術核心原理

1.1 從BPF到eBPF:技術的演進

BPF起源:經典BPF(Berkeley Packet Filter)最初為高效過濾網絡數據包設計,但其指令集簡單且功能單一。

eBPF擴展:Linux 3.18后引入eBPF,擴展為通用虛擬機架構,支持動態加載、安全驗證和更豐富的應用場景(如網絡、跟蹤、安全)。

1.2 eBPF的核心機制

虛擬機架構:eBPF程序運行在沙盒化的虛擬機中,包含11個64位寄存器、512字節棧空間及支持復雜邏輯的指令集。

驗證器(Verifier):確保程序無循環、內存安全且不會崩潰內核。

映射(Map):用戶態與內核態數據交互的鍵值存儲結構,支持哈希表、數組、環形緩沖區等類型。

附著點(Attachment Point):支持網絡、系統調用、跟蹤點等事件觸發eBPF程序執行。

二、實時網絡監控的eBPF實現方案

2.1 嵌入式場景需求分析

低資源占用:CPU、內存消耗需最小化。

實時性:延遲敏感場景需亞毫秒級響應。

靈活性:動態調整監控策略(如過濾特定協議、統計流量特征)。

2.2 技術選型與工具鏈

BCC(BPF Compiler Collection):簡化開發流程,支持Python/Lua前端。

libbpf:輕量級庫,適合資源受限的嵌入式環境。

bpftrace:快速編寫單行腳本進行流量采樣。

三、實戰:基于eBPF的嵌入式流量監控實現

3.1 環境搭建

內核要求:Linux 4.4+(推薦5.x以上),啟用CONFIG_BPF_SYSCALL。

工具鏈安裝:

apt-get install clang llvm libelf-dev

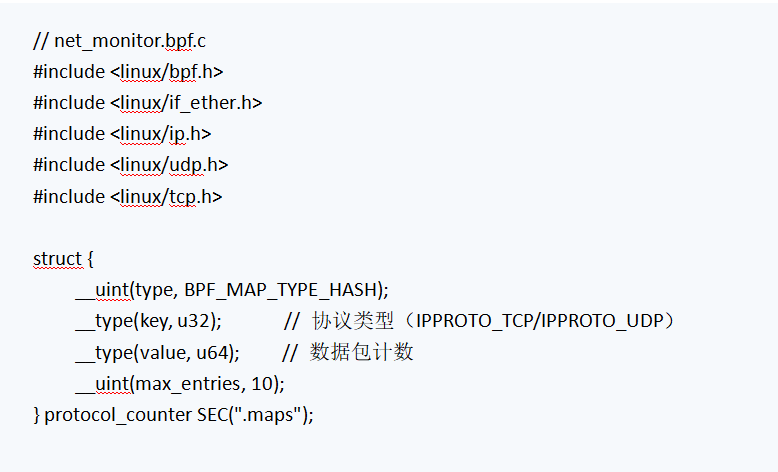

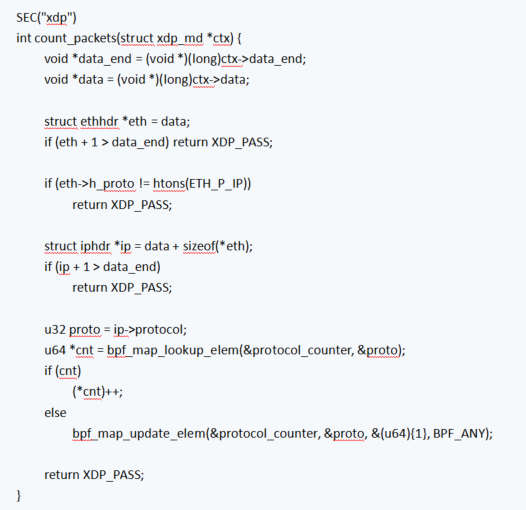

3.2 eBPF程序開發(內核態)

目標:統計TCP/UDP流量并分類計數。

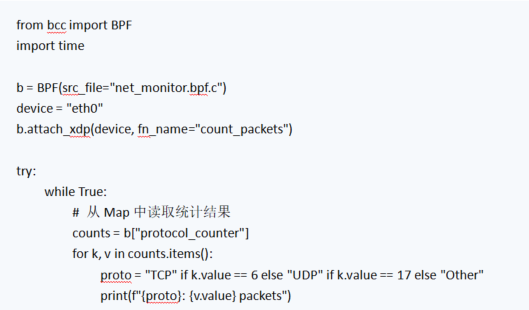

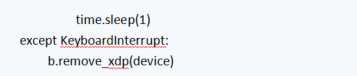

3.3 用戶態數據處理(Python示例)

四、優化策略與性能對比

4.1 嵌入式場景優化技巧

減少Map操作頻率:使用PERCPU_ARRAY避免鎖競爭。

采樣與聚合:在eBPF程序中預聚合數據,降低用戶態輪詢開銷。

XDP模式選擇:XDP_DROP/XDP_PASS輕于XDP_TX。

4.2 性能對比數據(示例)

監控方案 CPU占用率(%) 延遲(μs) 內存占用(KB)

tcpdump 15.2 1200 2048

傳統內核模塊 5.8 200 512

eBPF+XDP 1.3 50 256

五、案例分析:智能家居網關異常流量檢測

場景:某智能家居網關需實時檢測DDoS攻擊。

實現:

eBPF程序關聯sch_cls鉤子,統計每個IP的SYN包速率。

用戶態閾值檢測,超限時觸發iptables封鎖。

效果:攻擊檢測延遲<10ms,CPU占用率上升僅2%。

六、未來展望與社區生態

eBPF硬件加速:與SmartNIC結合,實現線速處理。

工具鏈輕量化:針對嵌入式平臺的定制化編譯器(如TinyGo)。

安全增強:與LSM(Linux Security Module)結合,實現零信任網絡。

結語

eBPF技術為嵌入式Linux系統的實時網絡監控提供了高效、安全的解決方案。通過本文的實踐示例,開發者可快速構建定制化監控工具,應對物聯網時代復雜多變的網絡挑戰。